...will gelernt sein. Jaja, ich weiß ich bin auch nicht gerade DER Designer vor dem Herren.

Aber gegen DAS sind meine Seiten Goldwert.

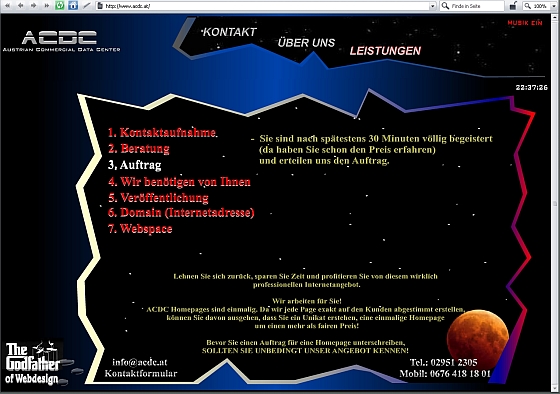

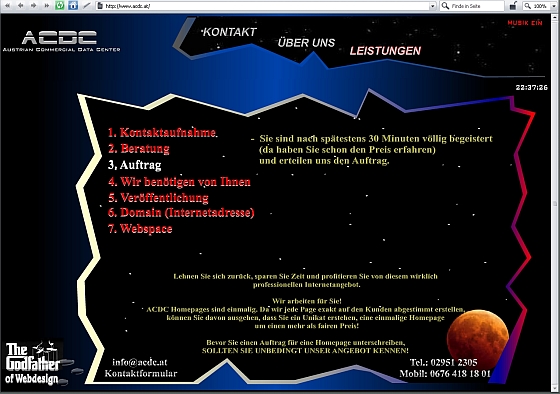

Die Firma ACDC - Austrian Commercial Data Center LOL, ihres Zeichens Webdesignfirma, hat einfach einen großartigen Webauftritt.

Abgesehn davon, dass sie kein Impressum führen, dass diese Seite nicht Barriefrei ist, dass sie nur mit Adobes Flash anschaubar ist und dass sie absolut nervtötende Hintergrundmusik hat, ist sie vermutlich die hässlichste(!) Webpräsenz einer Firma - noch dazu einer die sich Webdesignfirma schimpft - die ich in meinem Leben gesehn habe.

Aber wer kann dieses Angebot schon ablehnen?

PS: Martin, FIX YOUR LINKS! a href="" ist nicht sonderlich hilfreich...

Achja, sollte sich das jemand live antun wollen: http://www.acdc.at

Aber gegen DAS sind meine Seiten Goldwert.

Die Firma ACDC - Austrian Commercial Data Center LOL, ihres Zeichens Webdesignfirma, hat einfach einen großartigen Webauftritt.

Abgesehn davon, dass sie kein Impressum führen, dass diese Seite nicht Barriefrei ist, dass sie nur mit Adobes Flash anschaubar ist und dass sie absolut nervtötende Hintergrundmusik hat, ist sie vermutlich die hässlichste(!) Webpräsenz einer Firma - noch dazu einer die sich Webdesignfirma schimpft - die ich in meinem Leben gesehn habe.

Aber wer kann dieses Angebot schon ablehnen?

PS: Martin, FIX YOUR LINKS! a href="" ist nicht sonderlich hilfreich...

Achja, sollte sich das jemand live antun wollen: http://www.acdc.at

Eingeordnet unter: Kunst, Software-Entwicklung, Softwarereview, g33k-Humor, lost and found @ WWW, was mich ärgert...

Keine Blöde Idee eigentlich. Allerdings ist damit, wenns nicht entsprechend verhindert wird, Spam möglich und es verrät Informationen über das System. Mal sehn vllt probier ich sowas auch mal.

Der ganze Artikel auf www.alistapart.com.

Via schichtleiter/XMPP

... da hat dieser Blog das Licht der Welt erblickt.

Seither hat sich sowohl Softwaremäßig als auch inhaltlich einiges getan.

PotaBlog läuft Mittlerweile in Version 1.76 und die Vorbereitungen für Version 2.0 laufen bereits.

Nun ein paar Statistiken

Veröffentlichte Blogeinträge 652

Unveröffentliche Blogeinträge 4

Installationsdatum 04 11 2006, 00:00

Kategorien 55

Besucher insgesamt 67460

Besucher heute 73

Am 03.12.2007 waren mit 491 Besuchern, die meißten Besucher an einem Tag online.

Durchschnittlich sind rund 110-130 Besucher am Tag - in letzer Zeit - online. Darunter ein Haufen Besucher, die diesen Blog per RSS aboniert haben und natürlich viele, die über diverse Suchmaschinen (besonders Google) auf diesen Blog gelangen.

Das wars auch scho wieder :D

Seither hat sich sowohl Softwaremäßig als auch inhaltlich einiges getan.

PotaBlog läuft Mittlerweile in Version 1.76 und die Vorbereitungen für Version 2.0 laufen bereits.

Nun ein paar Statistiken

Veröffentlichte Blogeinträge 652

Unveröffentliche Blogeinträge 4

Installationsdatum 04 11 2006, 00:00

Kategorien 55

Besucher insgesamt 67460

Besucher heute 73

Am 03.12.2007 waren mit 491 Besuchern, die meißten Besucher an einem Tag online.

Durchschnittlich sind rund 110-130 Besucher am Tag - in letzer Zeit - online. Darunter ein Haufen Besucher, die diesen Blog per RSS aboniert haben und natürlich viele, die über diverse Suchmaschinen (besonders Google) auf diesen Blog gelangen.

Das wars auch scho wieder :D

Da aBash ja permanent mit Spam überflutet wurde, hab ich das selbstständige Eintragen von Zitaten jetzt ja ewig deaktiviert gehabt. Heute konnte ich mich dazu hinreißen eine Captcha-Kontrolle einzubauen. Sollte nun also wieder funktionieren.

Etwaige Fehler bitte an potassium ]ät[ 1338 ]punkt[ at senden.

Etwaige Fehler bitte an potassium ]ät[ 1338 ]punkt[ at senden.

Eingeordnet unter: Allgemein, Datenspeichermafia, "Raubkopien" und anderes Übel..., Humor, Software-Entwicklung, g33k-Humor

Due to severe security problems the comment function will stay disabled until the next update of PotaBlog.

Ab PHP Version 5.2 wurde die Funktion setcookie() erweitert um das Argument [, bool $httponly ]

Nun lautet die Funktion

httponly bewirkt, dass beim Senden des Cookies an den Browser ein httpOnly; mitgesendet wird, das bei neuen Browsern verhindert, dass das Cookie von Javascript oder anderen Clientseitigen Skriptsprachen gelesen wird.

Es funktionert derzeit bei folgenden Browsern:

Microsoft Internet Explorer 6 (SP1)+ Yes

Mozilla Firefox 2.0.0.6 Yes

Netscape Navigator 9.0b3 Yes

Opera 9.23 No

Opera 9.50 Yes

Safari 3.0 No

Google's Chrome Beta (initial public release) Yes

(Verhindert jeweils nur das lesen)

Mehr dazu hier, hier und hier.

Was macht man aber nun, wenn man eine PHP-Version vor 5.2 benutzt und sich nicht selbst eine setcookie() Funktion basteln will bzw. die Header manuell senden?

Ganz einfach: Man fügt an das die Variable $domain einfach

an.

Das sieht dann zb so aus

Der Browser erhällt dann folgenden Header

Was exakt der Ausgabe von der setcookie() Funktion in PHP ab Version 5.2 entspricht.

Ein wenig Dirty aber es funktioniert :-)

Nun lautet die Funktion

httponly bewirkt, dass beim Senden des Cookies an den Browser ein httpOnly; mitgesendet wird, das bei neuen Browsern verhindert, dass das Cookie von Javascript oder anderen Clientseitigen Skriptsprachen gelesen wird.

Es funktionert derzeit bei folgenden Browsern:

Microsoft Internet Explorer 6 (SP1)+ Yes

Mozilla Firefox 2.0.0.6 Yes

Netscape Navigator 9.0b3 Yes

Opera 9.23 No

Opera 9.50 Yes

Safari 3.0 No

Google's Chrome Beta (initial public release) Yes

(Verhindert jeweils nur das lesen)

Mehr dazu hier, hier und hier.

Was macht man aber nun, wenn man eine PHP-Version vor 5.2 benutzt und sich nicht selbst eine setcookie() Funktion basteln will bzw. die Header manuell senden?

Ganz einfach: Man fügt an das die Variable $domain einfach

an.

Das sieht dann zb so aus

Der Browser erhällt dann folgenden Header

Was exakt der Ausgabe von der setcookie() Funktion in PHP ab Version 5.2 entspricht.

Ein wenig Dirty aber es funktioniert :-)

Eingeordnet unter: PHP-Entwicklung, Software-Entwicklung, Softwarereview, Weblog, lost and found @ WWW

Meine alte Website kalium.org wird derzeit übersiedelt und ist daher verm. in nächster Zeit nicht erreichbar.

Die Email-Adressen können auch kurzzeitig nicht erreichbar sein. Für diesen Fall bitte die Adresse potassium ÄT 1338 PUNKT at benutzen.

Die Email-Adressen können auch kurzzeitig nicht erreichbar sein. Für diesen Fall bitte die Adresse potassium ÄT 1338 PUNKT at benutzen.

Eingeordnet unter: Allgemein, Software-Entwicklung

SQL-Injection, XSS (Cross-Site-Scripting) oder Session Hijacking sind den meisten Leuten die sich mit der Entwicklung und Sicherheit von (Web)-Applikationen beschäftigen sicherlich ein Begriff.

Doch auch anders können sich bösartige Lücken in Quelltexten auftun.

Stefan Esser schreibt auf seinem Blog Suspekt...A Blog About Code, Information Security, PHP And More über eine Schwachstelle die sich da SQL Column Truncation Vulnerabilities nennt.

Dabei wird ausgenutzt, dass ein String der mehr Zeichen hat als für ein bestimmtes Feld erlaubt sind, einfach beim Zeichenlimit abgeschnitten werden. Somit wird es möglich, dass zb ein Benutzer "admin" und ein Benutzer "admin " in der gleichen Spalte existieren, obwohl beim erstellen des 2. Benutzers eine Abfrage getätigt wurde, ob der Benutzer schon vorhanden sei.

Mehr davon auf www.suspekt.org

Sehr empfehlenswert!

Doch auch anders können sich bösartige Lücken in Quelltexten auftun.

Stefan Esser schreibt auf seinem Blog Suspekt...A Blog About Code, Information Security, PHP And More über eine Schwachstelle die sich da SQL Column Truncation Vulnerabilities nennt.

Dabei wird ausgenutzt, dass ein String der mehr Zeichen hat als für ein bestimmtes Feld erlaubt sind, einfach beim Zeichenlimit abgeschnitten werden. Somit wird es möglich, dass zb ein Benutzer "admin" und ein Benutzer "admin " in der gleichen Spalte existieren, obwohl beim erstellen des 2. Benutzers eine Abfrage getätigt wurde, ob der Benutzer schon vorhanden sei.

Mehr davon auf www.suspekt.org

Sehr empfehlenswert!

Eingeordnet unter: Datenspeichermafia, "Raubkopien" und anderes Übel..., SQL, Software-Entwicklung, Softwarereview, Zum Nachdenken, lost and found @ WWW